Group-IB svela il furto di dati di ResumeLooters che ha trafugato diversi database contenenti i dati degli utenti di siti di recruiting

AZIENDEREPORTS 12 Febbraio 2024 digitalvoice

Group-IB uno dei principali fornitori di soluzioni dedicate all’individuazione e alla prevenzione dei cyberattacchi, all’identificazione delle frodi online, alle indagini sui crimini hi-tech e alla protezione della proprietà intellettuale ha identificato una vasta campagna malevola che mira principalmente ai siti di recruiting o a negozi online.

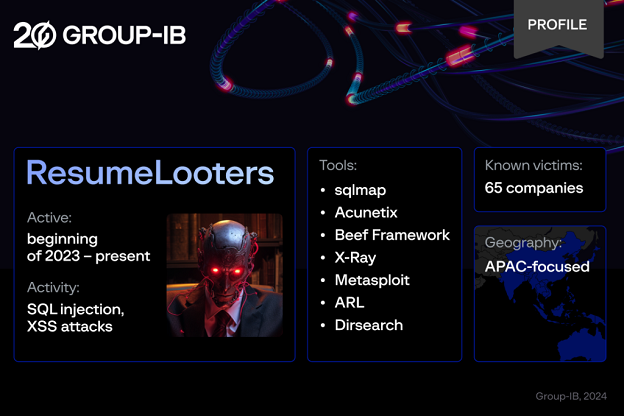

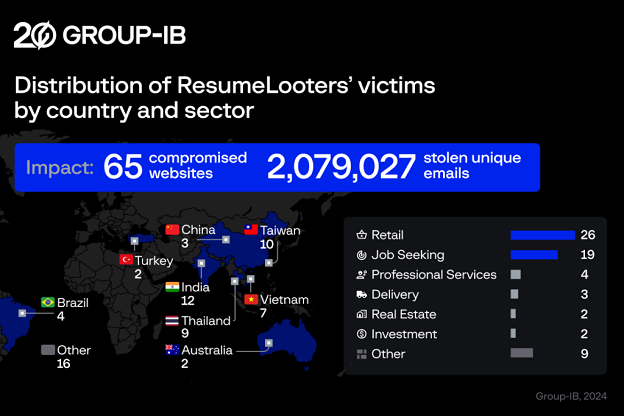

L’unità Threat Intelligence di Group-IB ha soprannominato ResumeLooters (saccheggiatori di CV) il gruppo che ha infettato con successo almeno 65 siti web tra novembre e dicembre 2023 attraverso SQL injection e Cross-Site Scripting (XSS). Sebbene la maggior parte delle vittime della gang si trovi in India, Taiwan, Thailandia, Vietnam, Cina e Australia, un caso è stato registrato anche in Italia.

Quanto rilevato dimostra che ResumeLooters ha trafugato diversi database contenenti 2.079.027 indirizzi email unici e altri dati, come nomi, numeri di telefono, date di nascita, nonché informazioni su esperienze e carriera lavorativa delle persone in cerca di lavoro. I dati rubati sono stati poi messi in vendita da ResumeLooters su canali Telegram. Group-IB ha provveduto ad avvisare le organizzazioni colpite affinché possano adottare le misure necessarie per mitigare il rischio di danni ulteriori.

Attivo dall’inizio del 2023, il gruppo ResumeLooters si è avvalso di diversi framework per la conduzione di penetration test e strumenti open-source, come sqlmap, Acunetix, Beef Framework, X-Ray, Metasploit, ARL e Dirsearch. Così la banda è riuscita ad iniettare query SQL dannose in 65 siti web per la ricerca di lavoro, vendita al dettaglio e altri e a carpire dai database un totale di 2.188.444 righe, di cui 510.259 contenenti i dati degli utenti di siti di recruiting.

Oltre il 70% delle vittime note di ResumeLooters si trova nella regione Asia-Pacifico. Tuttavia, sono stati identificati siti web compromessi anche al di fuori della regione, ad esempio Brasile, USA, Turchia, Russia, Messico e Italia.

I ricercatori di Group-IB hanno individuato due account Telegram associati all’attore della minaccia. Entrambi gli account sono stati utilizzati per commercializzare i dati rubati nei gruppi Telegram di lingua cinese dedicati all’hacking e ai penetration test.

Giulio Vada (FOTO) , Regional Sales Director Italy & Iberia presso Group-IB afferma “In meno di due mesi, abbiamo identificato l’ennesimo attore della minaccia che conduce attacchi di tipo SQL injection contro aziende della regione Asia-Pacifico. È sorprendente notare che alcuni degli attacchi SQL più datati, ma straordinariamente efficaci, siano ancora diffusi nella regione. In questo contesto spicca la tenacia di ResumeLooters, che sperimenta diversi metodi di sfruttamento delle vulnerabilità, tra cui gli attacchi XSS. Inoltre, le campagne del gruppo coprono una vasta area geografica”.

Giulio Vada, Regional Sales Director Italy & Iberia presso Group-IB

L’interesse degli attori delle minacce per la regione Asia-Pacifico è in sensibile aumento. Nel dicembre 2023, Group-IB ha pubblicato un rapporto su GambleForce, un altro gruppo che ha condotto oltre 20 attacchi con SQL injection contro siti web di gioco d’azzardo e governativi nella regione. A differenza di GambleForce, il cui operato è incentrato sull’SQL injection, ResumeLooters agisce in maniera diversificata. Oltre agli attacchi di tipo SQL injection, ha eseguito con successo script XSS su almeno quattro siti di recruiting legittimi. Creando un profilo falso di datore di lavoro, gli aggressori hanno potuto impiantare uno script dannoso su uno di questi siti e sono riusciti a carpire il codice HTML delle pagine visitate dalle vittime, compresi gli utenti con accesso amministrativo. Gli script XSS dannosi avevano anche lo scopo di visualizzare moduli di phishing su risorse legittime. Si ritiene che l’obiettivo principale degli aggressori fosse quello di rubare le credenziali degli amministratori, ma non c’è evidenza della realizzazione di questo intento.

Per proteggersi da attacchi SQLi, si consiglia alle aziende di utilizzare istruzioni SQL preparate o query parametrizzate invece di concatenare direttamente l’input dell’utente nelle query SQL. È essenziale implementare una validazione degli input e la relativa sanitizzazione su entrambi i lati, client e server. L’esecuzione regolare di valutazioni del livello di sicurezza e di revisioni del codice aiuta a identificare e ridurre le vulnerabilità che favoriscono l’injection.

L’analisi completa dell’infrastruttura, degli strumenti e delle tattiche malevole di ResumeLooters, insieme all’elenco completo degli indicatori di compromissione, è disponibile sul blog di Group-IB.